Bảo mật kết nối SSH bằng cách trao đổi khóa

Bài này mình sẽ hướng dẫn thêm một cách nữa để gia tăng bảo mật cho kết nối SSH, bằng cách tạo Khoá chung – Public key và Khoá riêng – Private key hay còn gọi ngắn gọn là SSH Key.

1. Tìm hiểu SSH Keys Authentication

1.1 Các thành phần của SSH Key

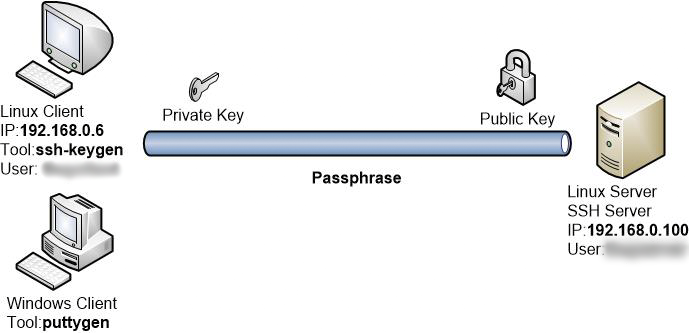

SSH Key hoạt động dạng Server – Client, kết nối được tạo bởi quá trình bắt tay giữa SSH Server và SSH Client.

- SSH Server: là máy chủ của chúng ta, với máy chủ chạy hệ điều hành Linux thì yêu cầu phải cài openssh-server. Còn máy chủ chạy hệ điều hành Windows thường thì chúng ta dùng Remote desktop tuy nhiên bạn nào thích ssh vẫn có thể cài ứng dụng của bên thứ 3 để thay thế openssh-server làm máy chủ SSH trên môi trường win. Cài ssh trên win thế nào các bạn tìm hiểu thêm mình nói ở đậy lạc đề mất.

- SSH Client: là máy muốn truy cập vào SSH Server thường là những máy tính chạy windows. Trên những máy này bạn phải cài một ứng dụng có khả năng tạo kết nối SSH, trên linux có openssh-client còn windows có Putty.

Như hình bên trên các bạn nhận thấy SSH Key gồm 3 thành phần.

- Private Key: có dạng file chứa chuỗi mã hóa được lưu trên Client, bạn cần bảo mật file này cẩn thận nó còn dùng để lấy lại Public Key.

- Public Key: cũng là dạng file chứa chuỗi mã hóa được lưu trên Server.

- Passphrase: là mật khẩu dùng để nhận diện Public Key và Private Key khi tạo SSH connection, cũng được dùng để lấy lại Public Key.

1.2 Cách làm việc của SSH Key

Quá trình hình thành kết nối SSH sử dụng Key sẽ trải qua nhiều lớp xác thực khác nhau. Đầu tiên, khi SSH Client khởi tạo kết nối bạn phải nhập vào Passphrase để kiểm tra xem Private Key & Public Key có phải là một cặp hay không.

Tiếp theo chúng sẽ được so sánh với nhau theo thuật toán riêng xem có khớp hay không. Nếu ok người dùng phải nhập đúng tài khoản được cấp trên SSH Server tương ứng với cặp khóa này. Khi đó kết nối mới được khởi tạo để bắt đầu phiên làm việc.

2. Tạo Private Key và Public Key

Trong bài mình sẽ tạo cặp khóa SSH trên Client. Chúng ta có thể tạo cặp khóa này trên cả Windows và Linux bằng cách sử dụng những phần mềm khác nhau.

Windows: ta dùng công cụ puttygen để tạo khóa, download tại đây

Linux: dùng ssh-keygen tạo khóa, công cụ này có sẵn rồi bạn chỉ sử dụng thôi.

2.1 PUTTYGEN – Tạo SSH Key trên Windows.

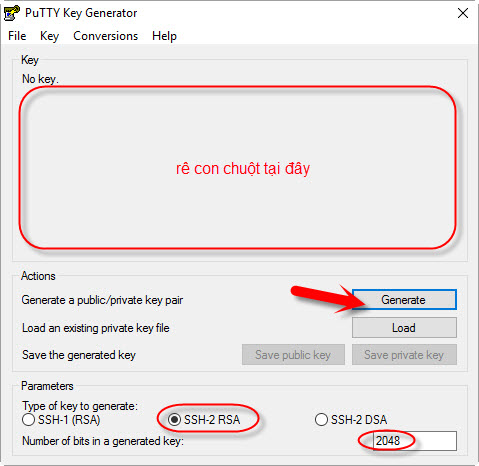

Chạy puttygen bạn sẽ thấy giao diện như hình bên dưới.

Chọn thuật toán mã hóa, mình thường chọn SSH-2 RSA, tiếp theo chọn độ dài chuỗi mã hóa mình chọn 2048 dài quá cũng giảm tốc độ truyền dữ liệu.

Sau đó dùng chuột rê quanh vùng trắng ở phía dưới đây là ma trận tạo khóa, sau đó ấn Generate để khởi tạo.

Và click chọn như hình bên dưới.

- Passpharase (1): bạn đặt mật khẩu tùy thích miễn không quên là được.

- Save public key (2): lưu Public Key ra file, bạn muốn ssh đến server nào thì vứt nó vào server đó.

- Save private key (3): lưu Private Key ra file có đuôi mở rộng là .ppk

2.2 SSH-Keygen -Tạo SSH Key trên Linux

Giớ đến hướng dẫn tạo khóa trên Linux, mình thực hiện trên Ubuntu và CentOS các distro khác bạn nghiên cứu nhé.

Trên cửa sổ terminal gõ lệnh ssh-keygen -t rsa -b 2048 trong đó:

- -t rsa: chỉ định thuật toán mã hóa là RSA

- -b 2048: độ dài chuỗi mã hóa là 2048 bit

Nó sẽ hỏi bạn tạo passphrase, nhập vào passphrase muốn dùng. Quá trình tạo SSH Key trên Linux hoàn tất ta sẽ được hai file.

id_rsa: đây là file Private Keyid_rsa.pub: đây là file Public Key

3. Cách sử dụng PUBLIC KEY.

Như đã nói ở trên Privete Key thì giữ lại ở Client (máy trạm), còn Public Key phải được đẩy lên Server (máy chủ).

Vấn đề bây giờ là vứt Public Key vào đâu trên server ?

Theo mô hình ở trên, mặc định Public Key có tên và đường dẫn là

/home/abc/.ssh/authorized_keys trên server.

Khi chuyển Public Key lên server bạn phải đổi tên nó thành authorized_keys không muốn đổi tên thì copy nội dung file rồi paste vào file authorized_keys có sẵn là được.

Nếu ở gần máy chủ thì việc thêm Public Key chỉ cần một cái USB là xong, nhưng khi đặt máy chủ ở Datacenter ra vào mất nhiều thời gian, hoặc thuê VPS, Dedicated Server mãi tận USA thì chỉ còn cách remote từ xa thôi.

3.1 Coppy PUBLIC KEY từ windows client vào server

Trên Windows thì rất đơn giản, bạn dùng WinSCP tạo kết nối SFTP sau đó copy Public Key vào server rồi đổi tên file thành authorized_keys là xong.

3.2 Coppy PUBLIC KEY từ linux client vào server

SSH Client là linux thì hơi khó phải dùng lệnh hoàn toàn.

Đầu tiên mình cần tạo thư mục chứa Public Key trên Server.

[abcclient@srv4 ~]$ ssh abc@192.168.0.100 mkdir -p .ssh

Trên đây mình gộp 2 lệnh lại cho gọn, trong đó:

ssh abc@192.168.0.100: là tạo kết nối ssh đến server có IP là 192.168.0.100 với tài khoản abc.mkdir -p .ssh: dùng-pép tạo thư mục .ssh trên Server nếu chưa có.

Bước tiếp theo mình sẽ tạo authorized_keys cho server bằng chuỗi lệnh:

[abc@srv4 ~]$ cat .ssh/id_rsa.pub | ssh abc@192.168.0.100 'cat >> .ssh/authorized_keys'

Ý nghĩa:

cat .ssh/id_rsa.pub(1): xuất nội dung id_rsa.pub (Public Key) trên Client ra màn hình.ssh abcserver@192.168.0.100: sau đó kết nối đến Server có IP 192.168.0.100 với user abcserver.'cat >> .ssh/authorized_keys': lệnh này lấy kết quả của (1) là nội dung file id_rsa.pub ghi đè vào file authorized_keys tồn tại trước đó trên Server.

Tiếp sau sẽ dùng chmod phân quyền 700 cho folder .ssh & 640 cho file authorized_keys

[abcclient@srv4 ~]$ ssh abcserver@192.168.0.118 'chmod 700 .ssh; chmod 640 .ssh/authorized_keys' Enter passphrase for key '/home/abcclient/.ssh/id_rsa':

Đến đây kể như hoàn tất Client đã có Private Key, trên Server đã có Public Key nhưng kết nối vẫn xác thực theo Password Authentication.

Thức ra chỗ này mình muốn các bạn làm quen với lệnh linux, chứ bạn hoàn toàn có thể dùng các công cụ copy file/folder đơn giản hơn như SCP và RSYNC.

Kế tiếp chúng ta cần phải cấu hình server để vô hiệu hóa xác thực bằng mật khẩu và cho phép xác thực bằng SSH Key.

4. Cấu hình SSH KEY trên server

Các bạn tìm đến file /etc/ssh/sshd_config hiệu chỉnh thông số như sau.

ChallengeResponseAuthentication no PasswordAuthentication no UsePAM no

Thay đổi thông số xong, trên Windows bạn sử dụng PuTTy để thử đăng nhập bằng SSH Key xem sao.

Chọn Auth để chuyển sang phần cài đặt sử dụng Key, sau đó Browse… chọn Private Key, nhấn Open tạo kết nối.

Nếu kết nối thành công thì bạn mới khởi động lại dịch vụ ssh nhé.

Còn test SSH Key trên Linux Client thì đơn giản hơn chỉ cần đăng nhập bằng user abcclient rồi gõ lệnh.

ssh abcserver@192.168.0.100

SSH sẽ tự biết lấy private key trong /home/abcclient/.ssh/id_rsa trên Client để so sánh tạo kết nối với Server.